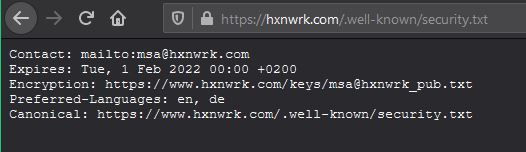

security.txt – Das i-Tüpfelchen unter den Sicherheitsmaßnahmen

In der Regel haben die wenigsten Webentwickler, Designer, Hoster und andere Technikbegeisterten von der security.txt gehört, sicher jedoch schon einmal von der robots.txt-Datei. Diese einfache Textdatei findet man stets im Hauptverzeichnis einer Website. Sie gibt Crawlern der großen Suchmaschinen Anweisungen darüber, welche Seiten sie crawlen und indexieren dürfen. Die robots.txt ist dabei ein Internetstandard mit […]

Was ist ein Honeypot?

Wenn Ihnen bei dem Begriff „Honeypot“ das Wasser im Mund zusammenläuft und Sie direkt an den leckeren Honig in Ihrem Vorratsschrank denken, liegen Sie gar nicht so falsch. Denn auch im Bereich der Informationssicherheit dienen Honeypots (deutsch: Honigtopf) oder sogenannte Honeynets dazu, ganz gezielt Angreifer anzulocken. Honeypots oder Honeynets sind in einem Unternehmensnetzwerk platzierte Systeme, […]

Social Engineering: Wenn Cyber-Kriminelle Menschen hacken

Der Begriff Social Engineering oder auch Social Hacking wird im Bereich der Informationssicherheit verwendet, um eine Vielzahl von Methoden und Techniken zu beschreiben, die von Kriminellen dazu verwendet werden, um ihre Opfer mit psychologischen Tricks zu manipulieren. Stellen Sie sich vor, es wäre ein ganz normaler Arbeitstag. Sie kommen gut gelaunt ins Büro, starten den […]

TIBER-EU – Red Teaming für den Finanzsektor

TIBER-EU – was zunächst nach einem römischen Fluss klingt, ist in Wahrheit ein Rahmenwerk der Europäischen Zentralbank (EZB) zur Umsetzung von Red Teaming Assessments.

TIBER, das steht für Threat Intelligence-based Ethical Red Teaming.

Durch die zunehmende Digitalisierung im Bankenbereich und weiteren Finanzsektor, rücken Versicherungen und Banken in den Fokus von Cyberkriminellen. Um die Widerstandfähigkeit dieser Infrastrukturen zu stärken, wurde von der EZB das Framework TIBER-EU entwickelt.

Die verschiedenen Typen von Hackern im Überblick

Der Begriff „Hacker“ hatte im Lauf der Jahre diverse Bedeutungen. Im allgemeinen Sprachgebrauch und insbesondere in der Berichterstattung der Medien wird er jedoch als Oberbegriff für Cyberkriminelle aller Art verwendet. Das es allerdings die unterschiedlichsten Hackertypen gibt, ist für viele unklar. Nur wer jedoch die Unterschiede und Motivationen der jeweiligen Hackertypen kennt, ist selbst in der Lage, wirkungsvolle Schutzmaßnahmen gegen einen möglichen Angriff zu treffen.

Der Mehrwert von Red Teaming für Unternehmen

Red Teaming ist das Sicherheitsaudit der Wahl für Unternehmen, die nicht nur die IT-Infrastruktur auf Schwachstellen testen wollen, sondern auch das Sicherheitskonzept, die dahinterliegenden Prozesse und Menschen überprüfen wollen, um einen besonders hohen Grad der Sicherheit zu schaffen. Grau ist alle Theorie Grau ist alle Theorie, sagt man. Das betrifft auch die IT-Sicherheit. Unternehmen […]

Penetration Test, Vulnerability Assessment oder Red Teaming?

An dieser Stelle möchten wir Ihnen einen Teil der Produkte näher bringen und erläutern, worin sich diese unterscheiden.

Im Bereich Sicherheitsaudits bieten wir die Produkte Vulnerability Assessment, als auch Penetration Test und Red Teaming an. Doch was sind die Merkmale dieser Produkte und worin unterscheiden sich Diese?

Was ist Social Engineering?

Wenn man über den Begriff IT Sicherheit redet, kommt dem Ottonormalverbraucher wahrscheinlich zunächst der Hacker im Keller in den Sinn, bekleidet mit schwarzem Hoodie und Guy Fawkes-Maske. Oder hättest Du an den Handwerker im knallorangenen Overall mit der Leiter über der Schulter gedacht, der gerade am Empfang vorbei geschlendert ist, um die defekte Lampe in der Tiefgarage zu reparieren? Wohl eher nicht.

Informationssicherheit, Cybersicherheit, IT-Sicherheit – Was ist der Unterschied?

Die Begriffe Informationssicherheit, Cybersicherheit und IT-Sicherheit werden häufig synonym benutzt oder auch verwechselt. Doch was bedeuten diese Begriffe eigentlich und welche Verwendung ist richtig?

Was bedeutet eigentlich Cyber?

Cyber, cyber – überall. Doch was bedeutet dieser Begriff eigentlich und wo kommt er her? Das erfährst du in diesem Beitrag.