Mit diesem Blog wollen wir IT-Sicherheit und ihre Fragestellungen greifbar und verständlich machen.

IT-Sicherheit ist kein HXNWRK – nach diesem Slogan arbeiten wir. Wir sind der festen Überzeugung, dass IT-Sicherheit nicht nur großen Unternehmen vorbehalten ist. Natürlich schreckt sowohl die Vorstellung vor horrenden Budgets ab als auch das Gefühl, in etwas zu investieren, was man nicht vollständig versteht.

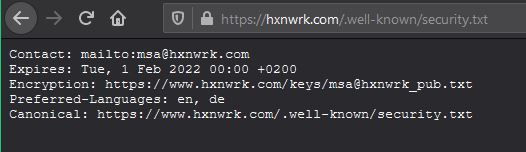

security.txt – Das i-Tüpfelchen unter den Sicherheitsmaßnahmen

In der Regel haben die wenigsten Webentwickler, Designer, Hoster und andere Technikbegeisterten von der security.txt gehört, sicher jedoch schon einmal von der robots.txt-Datei. Diese einfache

Was ist ein Honeypot?

Wenn Ihnen bei dem Begriff „Honeypot“ das Wasser im Mund zusammenläuft und Sie direkt an den leckeren Honig in Ihrem Vorratsschrank denken, liegen Sie gar

8 Tipps zum Schutz vor Hackern

In unserem Artikel zum Thema Social Engineering haben wir über die Methoden und Techniken gesprochen, die Cyber-Kriminelle verwendet, um ihre Opfer mit psychologischen Tricks zu

Social Engineering: Wenn Cyber-Kriminelle Menschen hacken

Der Begriff Social Engineering oder auch Social Hacking wird im Bereich der Informationssicherheit verwendet, um eine Vielzahl von Methoden und Techniken zu beschreiben, die von

TIBER-EU – Red Teaming für den Finanzsektor

TIBER-EU – was zunächst nach einem römischen Fluss klingt, ist in Wahrheit ein Rahmenwerk der Europäischen Zentralbank (EZB) zur Umsetzung von Red Teaming Assessments.

TIBER, das steht für Threat Intelligence-based Ethical Red Teaming.

Durch die zunehmende Digitalisierung im Bankenbereich und weiteren Finanzsektor, rücken Versicherungen und Banken in den Fokus von Cyberkriminellen. Um die Widerstandfähigkeit dieser Infrastrukturen zu stärken, wurde von der EZB das Framework TIBER-EU entwickelt.

Gravning und HXNWRK – Mit Sicherheit ein starkes Team!

Gerade in stürmischen Zeiten sind verlässliche Partner besonders wichtig. Daher kooperiert HXNWRK by von Busch GmbH seit Anfang Juli mit den Experten für die Digitalisierung des Finanzsektors, Gravning GmbH.

Die verschiedenen Typen von Hackern im Überblick

Der Begriff „Hacker“ hatte im Lauf der Jahre diverse Bedeutungen. Im allgemeinen Sprachgebrauch und insbesondere in der Berichterstattung der Medien wird er jedoch als Oberbegriff für Cyberkriminelle aller Art verwendet. Das es allerdings die unterschiedlichsten Hackertypen gibt, ist für viele unklar. Nur wer jedoch die Unterschiede und Motivationen der jeweiligen Hackertypen kennt, ist selbst in der Lage, wirkungsvolle Schutzmaßnahmen gegen einen möglichen Angriff zu treffen.

Der Mehrwert von Red Teaming für Unternehmen

Red Teaming ist das Sicherheitsaudit der Wahl für Unternehmen, die nicht nur die IT-Infrastruktur auf Schwachstellen testen wollen, sondern auch das Sicherheitskonzept, die dahinterliegenden

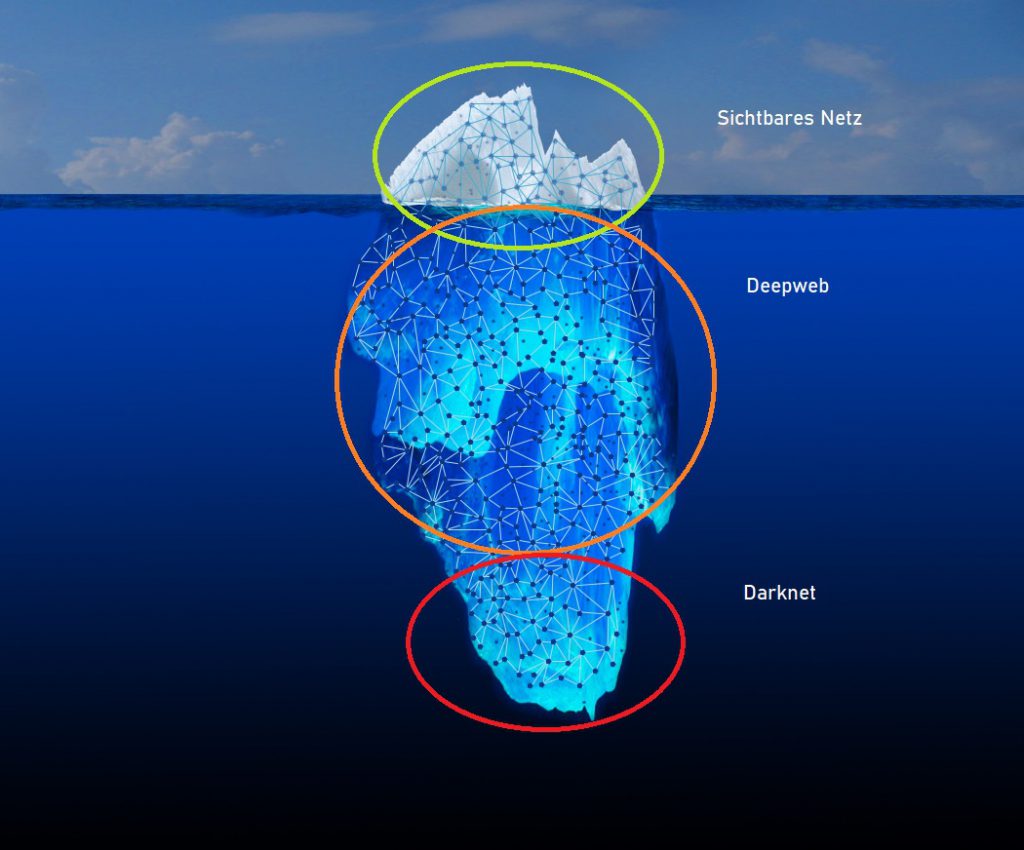

Darknet oder Deepweb – was ist das eigentlich?

Das Darknet ist in aller Munde, wenn es wieder einmal Neuigkeit zu einem Datenleck oder Hackerangriff auf ein Unternehmen geht. Was das Darknet ist, was

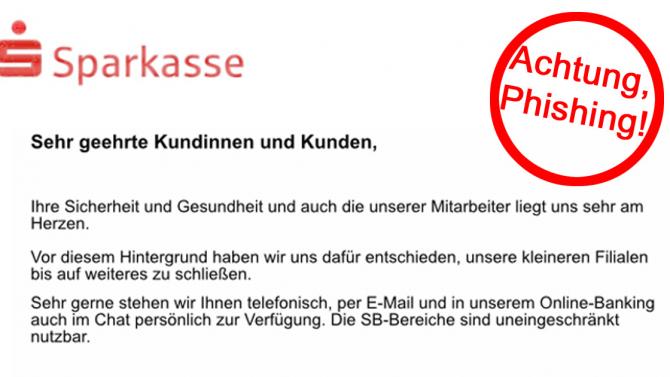

Achtung, Phishing! Wie Cyber-Kriminelle die Corona-Pandemie für ihre Zwecke nutzen

In Zeiten einer globalen Krise gehören Cyber-Kriminelle zu den Ersten, welche aus der Angst der Bevölkerung Profit schlagen. Ganz getreu nach dem Motto – Des einen Leid ist des anderen Freud – nutzen sie die Unsicherheit vieler Menschen während der Corona-Pandemie aus.

Warum ein Security Awareness Training für Ihre Mitarbeiter sinnvoll ist

Es heißt, Mitarbeitende sind in der IT-Sicherheit das schwächste Glied in der Kette. Das muss nicht sein. Denn so wie man die IT-Infrastruktur „härten“ kann, so kann man mit einem Security Awareness Training das Bewusstsein der Mitarbeitenden für die Gefahren der IT-Sicherheit schulen.

Die Sicherheit von Passwörtern – Ist das regelmäßige Ändern sinnvoll?

Seit Anbeginn des Internets wurde man stets von Experten ermahnt seine Passwörter in regelmäßigen Abständen zu ändern – am besten alle 90 Tage. Diese Methode sollte die eigenen Daten vor Hacker-Angriffen schützen und das Leben im Internet sicherer machen.

Penetration Test, Vulnerability Assessment oder Red Teaming?

An dieser Stelle möchten wir Ihnen einen Teil der Produkte näher bringen und erläutern, worin sich diese unterscheiden.

Im Bereich Sicherheitsaudits bieten wir die Produkte Vulnerability Assessment, als auch Penetration Test und Red Teaming an. Doch was sind die Merkmale dieser Produkte und worin unterscheiden sich Diese?

Was ist Social Engineering?

Wenn man über den Begriff IT Sicherheit redet, kommt dem Ottonormalverbraucher wahrscheinlich zunächst der Hacker im Keller in den Sinn, bekleidet mit schwarzem Hoodie und Guy Fawkes-Maske. Oder hättest Du an den Handwerker im knallorangenen Overall mit der Leiter über der Schulter gedacht, der gerade am Empfang vorbei geschlendert ist, um die defekte Lampe in der Tiefgarage zu reparieren? Wohl eher nicht.

Informationssicherheit, Cybersicherheit, IT-Sicherheit – Was ist der Unterschied?

Die Begriffe Informationssicherheit, Cybersicherheit und IT-Sicherheit werden häufig synonym benutzt oder auch verwechselt. Doch was bedeuten diese Begriffe eigentlich und welche Verwendung ist richtig?

Was bedeutet eigentlich Cyber?

Cyber, cyber – überall. Doch was bedeutet dieser Begriff eigentlich und wo kommt er her? Das erfährst du in diesem Beitrag.